一、事件描述

北京时间2017 年 6 月 27 日晚,据外媒消息, 乌克兰、俄罗斯、印度、西班牙、法国、英国以及欧洲多国正在遭遇 Petya 勒索病毒袭击,政府、银行、电力系统、通讯系统、企业以及机场都不同程度的受到了影响。

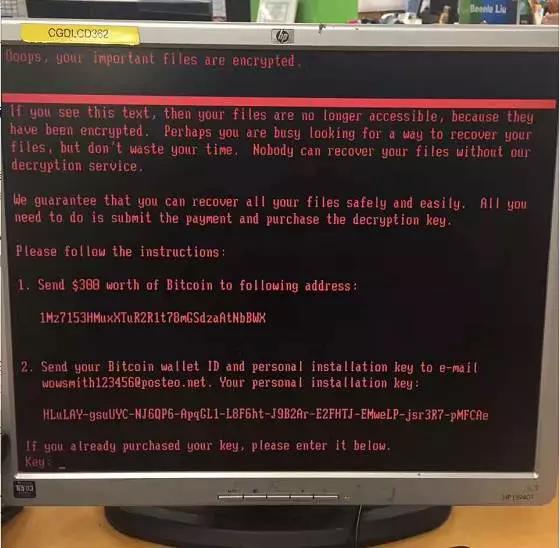

此次黑客使用的是 Petya 勒索病毒的变种 Petwarp,使用的攻击方式和WannaCry 相同,都是远程锁定设备,然后索要赎金。据信息安全领域全球领先的解决方案提供商——赛门铁克最新发布的消息,此次攻击仍然使用了永恒之蓝勒索蠕虫,还会获取系统用户名与密码进行内网传播。被感染的机器屏幕会显示如下的告知付赎金的界面:

二、病情分析

消息一出,国内各大网络安全商业都纷纷进行了病情分析。

360安全监测与响应中心将petya病毒的风险评级为:危急!

深信服千里目安全研究团队研究发现,Petya勒索病毒主要采用邮件钓鱼、蠕虫等组合进行传播。在传播过程中主要涉及Windows两个重要漏洞:(CVE-2017-0199) RTF漏洞和S17-010(永恒之蓝)SMB漏洞。

简单来讲,RTF漏洞就是攻击者可以将恶意代码嵌入Word等Office文档中,在无需用户交互的情况下,打开Word文档就可以通过自动执行任意代码;SMB漏洞是利用Windows远程提权漏洞,可以攻击开放了445 端口的 Windows 系统并提升至系统权限。

三、安全建议

由于在5月WannaCry勒索病毒应急工作中打下了良好基础,该病毒目前尚未在我国大面积传播。但以下安全建议还是值得尝试。

1、上次没打补丁的用户抓紧时间更新漏洞补丁。

(CVE-2017-0199) RTF漏洞补丁地址:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-0199

S17-010(永恒之蓝)SMB漏洞补丁地址:

https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

2、提防钓鱼邮件,遇到携带不明附件和不明链接的邮件请勿点击,尤其是 rtf、 doc格式文件。

3、内网中存在使用相同账号、密码情况的机器请尽快修改密码,未开机的电脑请确认口令修改完毕、补丁安装完成后再进行联网操作。

4、已经开通smb服务用户尽快禁用的139、445端口,禁用方法参考:

https://jingyan.baidu.com/article/d621e8da0abd192865913f1f.html

5、 360 企业安全天擎团队开发的勒索蠕虫漏洞修复工具,可在离线网络环境下一键式修复系统存在的 MS17-010 漏洞,工具下载地址:http://b.360.cn/other/onionwormfix