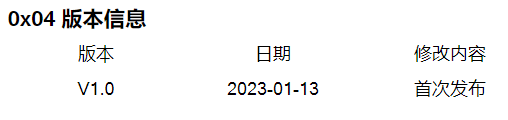

0x00 漏洞概述

0x01 漏洞详情

Juniper Networks(瞻博网络)是全球领先的网络和安全解决方案提供商,其客户包括全球范围内的网络运营商、企业、政府机构以及研究和教育机构等。

1月11日,Juniper Networks 发布安全公告,修复了Junos OS中的一个拒绝服务漏洞(CVE-2023-22396),该漏洞的CVSSv3评分为7.5。

Juniper Networks Junos OS 的路由引擎(RE)上的TCP处理中存在不受控制的资源消耗漏洞,可以在未经身份验证的情况下向受影响设备发送恶意制作的TCP数据包,导致MBUF泄漏,并最终造成拒绝服务。

影响范围

12.3 版本:>= 12.3R12-S19

15.1 版本:>= 15.1R7-S10

17.3 版本:>= 17.3R3-S12

18.4 版本:>= 18.4R3-S9

19.1 版本:>= 19.1R3-S7

19.2 版本:>= 19.2R3-S3

19.3 版本:19.3R2-S7、19.3R3-S3 到 19.3R3-S7 之前的版本

19.4 版本:19.4R2-S7、19.4R3-S5 到 19.4R3-S10 之前的版本

20.1 版本:>= 20.1R3-S1

20.2 版本:20.2R3-S2、20.2R3-S6 之前的版本

20.3 版本:20.3R3-S1、20.3R3-S6 之前的版本

20.4 版本:20.4R2-S2、20.4R3 到 20.4R3-S5 之前的版本

21.1 版本:21.1R2、21.1R3-S4 之前的版本

21.2 版本:21.2R1-S1、21.2R2 到 21.2R3-S3 之前的版本

21.3 版本:< 21.3r3-s2

21.4 版本:< 21.4r3

22.1 版本:< 22.1r2-s1、22.1r3

22.2 版本:< 22.2r1-s2、22.2r2

22.3 版本:< 22.3r1-s1、22.3r2

0x02 安全建议

目前该漏洞已经修复,受影响用户可及时升级到 Junos OS 19.3R3-S7、19.4R3-S10、20.2R3-S6、20.3R3-S6、20.4R3-S5、21.1R3-S4、21.2R3-S3、 21.3R3-S2、21.4R3、22.1R2-S1、22.1R3、22.2R1-S2、22.2R2、22.2R3、22.3R1-S1、22.3R2、22.4R1或之后发布的更高版本。

下载链接:

https://support.juniper.net/support/downloads/

临时缓解措施:

可以使用访问列表或防火墙过滤器来限制仅从受信任的管理网络或主机访问设备。

注:当恶意TCP数据包被直接发送到设备上配置的IPv4或IPv6接口时容易受该漏洞影响,中转流量不会触发此漏洞。且被攻击系统不会自动恢复,必须手动重启才能恢复服务。

可以通过使用show system buffers命令来监视MBUF使用情况,例如:

user@junos> show system buffers | refresh 5

4054/566/4620 mbufs in use (current/cache/total)

...

4089/531/4620 mbufs in use (current/cache/total)

...

4151/589/4740 mbufs in use (current/cache/total)

...

4213/527/4740 mbufs in use (current/cache/total)

0x03 参考链接

https://supportportal.juniper.net/s/article/2023-01-Security-Bulletin-Junos-OS-Receipt-of-crafted-TCP-packets-on-Ethernet-console-port-results-in-MBUF-leak-leading-to-Denial-of-Service-DoS-CVE-2023-22396?language=en_US

https://nvd.nist.gov/vuln/detail/CVE-2023-22396